Les grands modèles linguistiques (LLM) tels que ChatGPT vont perturber les entreprises de manière encore plus spectaculaire que l‘internet. Et, à l‘instar des innovations technologiques précédentes (ordinateurs personnels, Internet, cloud et courrier électronique), les LLM ont suscité une vague de préoccupations en matière de sécurité.

Il est dans la nature humaine de réagir à l‘inconnu, en particulier en ce qui concerne la sécurité et la vie privée, avec une bonne dose de scepticisme. Souvent, la réaction immédiate consiste à interdire purement et simplement les technologies révolutionnaires telles que l‘IA générative jusqu‘à ce que leur sécurité soit assurée. C‘est la réaction qu‘ont eue de nombreuses entreprises et même des pays entiers. Cependant, l‘histoire nous a toujours montré que ces innovations, lorsqu‘elles sont gérées correctement, produisent des bénéfices considérables.

Au lieu d‘interdire ces outils, nous devrions les intégrer en toute sécurité dans nos systèmes. Nous avons formulé des recommandations pour nous adapter en toute sécurité à cette nouvelle technologie passionnante.

1. Définir une politique d‘utilisation du LLM

L‘élaboration d‘une politique d‘utilisation des grands modèles de langage est essentielle pour garantir une utilisation responsable et sûre de cette technologie, en mettant particulièrement l‘accent sur la sécurité des données et la protection de la vie privée. Cette politique doit devenir le fondement d‘une utilisation éthique et sûre. Voici un aperçu de ce qu‘une telle politique peut inclure :

Responsabilités de l‘utilisateur :

- Utilisation autorisée : Préciser qui est autorisé à utiliser le MLD et à quelles fins.

- Formation et sensibilisation : Définir l‘obligation pour les utilisateurs de suivre une formation sur l‘utilisation éthique et la confidentialité des données.

- Conformité : Les utilisateurs doivent respecter les lois et règlements régissant la confidentialité et la sécurité des données.

- Activités interdites : Expliquez clairement ce qui est autorisé et ce qui ne l‘est pas, par exemple l‘utilisation du MAE à des fins illégales ou la production de contenu préjudiciable.

- Consentement et reconnaissance : Exiger des utilisateurs qu‘ils reconnaissent et acceptent la politique avant d‘avoir accès au mécanisme d‘apprentissage tout au long de la vie.

Procédures de traitement des données :

- Confidentialité des données : Définir comment les données des utilisateurs seront traitées et protégées pour garantir la confidentialité.

- Sécurité des données : Détailler les mesures de sécurité visant à protéger les données contre les accès non autorisés ou les violations.

- Conservation et suppression des données : Préciser les lignes directrices concernant la durée de conservation des données et la manière dont elles seront supprimées en toute sécurité lorsqu‘elles ne seront plus nécessaires.

- Confidentialité : Clarifier les exigences en matière de confidentialité pour les informations générées ou partagées dans le cadre du mécanisme d‘apprentissage tout au long de la vie.

Spécifications d‘application :

- Conséquences de la violation : Décrire les conséquences potentielles d‘une violation de la politique d‘utilisation.

- Discipline progressive : Détailler une approche disciplinaire progressive pour traiter les violations de la politique, comme les avertissements, les suspensions ou la résiliation de l‘accès.

- Conséquences juridiques : Informer les utilisateurs des actions légales potentielles en cas de violation grave de la politique, en particulier en ce qui concerne les lois sur la protection de la vie privée.

Autres considérations :

- Lignes directrices en matière d‘éthique : Incorporer des lignes directrices éthiques pour une utilisation responsable du LLM, y compris des considérations de partialité et d‘équité dans le contenu généré.

- Contrôle et audit : Spécifier les procédures de contrôle et d‘audit de l‘utilisation du LLM afin de garantir le respect de la politique.

- Mécanismes de signalement : Fournir des instructions claires pour signaler les violations de la politique ou les incidents de sécurité.

La communication régulière, la formation et l‘application de la politique sont essentielles pour garantir le respect des règles et maintenir la confiance des utilisateurs et des parties prenantes.

2. Ajouter les LLM à la formation obligatoire en matière de sécurité et de protection de la vie privée

Une fois la politique de l‘entreprise définie, ajoutez l‘utilisation du LLM dans les documents de formation obligatoires sur la sécurité et la protection de la vie privée. Les utilisateurs doivent être informés des risques potentiels et des stratégies permettant de les atténuer. La formation aux LLM peut porter sur les points suivants

- Les bases du fonctionnement des LLM

- Quelles sont les données qui peuvent être traitées en toute sécurité par un LLM ?

- Techniques d‘anonymisation des données pour réduire les risques en matière de sécurité et de protection de la vie privée

- Examen et attestation des lignes directrices de la politique de l‘apprentissage tout au long de la vie

3. Choisissez judicieusement vos prestataires de LLM

Des entreprises fiables et réputées telles que Microsoft, AWS et Google devraient être vos sources de référence pour l‘intégration des LLM dans votre infrastructure. Les fournisseurs légitimes de LLM proposent des modèles bien développés, testés en profondeur et mis à jour en permanence. Cela garantit une qualité supérieure en termes de précision, de compréhension de la langue et de performance. L‘utilisation d‘un fournisseur réputé minimise le risque d‘erreurs ou de biais dans les résultats du modèle linguistique.

Les fournisseurs de LLM établis offrent souvent des options de personnalisation et prennent en charge l‘intégration avec les systèmes et applications d‘entreprise existants. Cela permet aux entreprises d‘adapter le modèle linguistique à des cas d‘utilisation spécifiques et à les workflows.

Ces géants de l‘industrie ont fait leurs preuves en matière de mesures de sécurité rigoureuses et de réponse rapide aux préoccupations des utilisateurs.

4. Veiller à ce que les technologies dérivées respectent les politiques

Les produits dérivés alimentés par des LLM doivent donner la priorité à des pratiques robustes en matière de sécurité et de protection de la vie privée afin de sauvegarder les données des utilisateurs et de garantir la confiance dans le produit. Les recommandations sont les suivantes :

- Mener des audits réguliers pour évaluer et renforcer les mesures de sécurité, en identifiant et en atténuant les vulnérabilités potentielles.

- Adopter les mesures de sécurité les plus récentes, telles que le cryptage, l‘authentification multifactorielle et les systèmes de détection d‘intrusion.

- Mettre en œuvre des protocoles robustes de traitement des données qui englobent une collecte minimale des données, des techniques d‘anonymisation et des contrôles d‘accès stricts.

- La conformité à des certifications de sécurité tierces réputées telles que ISO 27001 ou SOC 2 démontre un engagement à respecter des normes internationalement reconnues.

En adhérant à ces politiques, les produits dérivés peuvent préserver la vie privée des utilisateurs, atténuer les risques de sécurité et renforcer la confiance dans leurs opérations.

5. Mettre en place des paramètres de confidentialité pour protéger les données sensibles

Les organisations peuvent protéger la vie privée des utilisateurs et respecter des pratiques éthiques en matière de traitement des données en envoyant des LLM anonymes ou masqués plutôt que des informations personnellement identifiables (PII).

En outre, les métadonnées, qui englobent des informations sur les données (telles que l‘horodatage, la taille ou le type des fichiers), fournissent des informations précieuses pour l‘entraînement des modèles sans exposer de données personnelles sensibles. Cette approche permet non seulement d‘atténuer les risques associés aux violations de données et aux accès non autorisés, mais aussi de renforcer la transparence et la responsabilité dans les déploiements d‘IA.

L‘important est de gérer la gouvernance et la conformité des données pour favoriser la confiance entre les utilisateurs et les parties prenantes et encourager de nouveaux niveaux de productivité grâce à l‘adoption responsable de l‘IA.

6. Cryptage des données pour réduire les risques

Le cryptage garantit que les données restent confidentielles et ne peuvent être lues par des personnes non autorisées. Lors de la collaboration avec des parties externes ou de l‘utilisation de services basés sur cloud pour exploiter les LLM, le cryptage des données garantit qu‘elles restent sécurisées pendant la transmission et le stockage. Cela permet un partage et un traitement sécurisés des données sur différentes plates-formes et dans différents environnements.

De nombreux secteurs et régions disposent de réglementations strictes régissant la protection des données sensibles (par exemple, GDPR, HIPAA). Le cryptage des données lors de l‘utilisation de LLM aide les entreprises à répondre à ces exigences de conformité en protégeant les informations personnelles ou sensibles.

7. Réviser et mettre à jour régulièrement les politiques

Des examens périodiques des politiques d‘utilisation de la LLM permettent d‘évaluer l‘efficacité des mesures de sécurité existantes et d‘identifier les domaines susceptibles d‘être améliorés. En analysant l‘utilisation réelle et les incidents, les entreprises peuvent recueillir des informations précieuses sur l‘évolution des risques et ajuster les politiques en conséquence. Cette approche proactive permet de faire face aux menaces et vulnérabilités émergentes avant qu‘elles ne se transforment en problèmes importants.

Au fur et à mesure que les fournisseurs de LLM publient des mises à jour et des correctifs pour remédier aux vulnérabilités, les entreprises doivent intégrer ces changements dans leurs politiques et procédures. Cela permet de garantir que les déploiements de LLM restent sécurisés et résilients face à l‘évolution des cybermenaces.

Un autre avantage des révisions régulières de la politique est de favoriser une culture d‘amélioration continue et de responsabilisation au sein de l‘organisation. Le fait d‘impliquer les parties prenantes et de solliciter le retour d‘information des utilisateurs peut contribuer à renforcer la sensibilisation et l‘efficacité. Cette approche collaborative encourage le partage des responsabilités en matière de sécurité et de protection de la vie privée au sein de l‘entreprise, ce qui renforce les pratiques globales de gestion des risques.

Dernières réflexions

Un plan de sécurité stratégique pour l‘IA générative peut aider les entreprises à atténuer les risques de sécurité associés à l‘adoption des LLM et à cultiver une culture de confiance et de responsabilité dans le déploiement de l‘IA. L‘adoption de ces principes jette les bases de l‘exploitation du plein potentiel des LLM tout en préservant l‘intégrité et la confidentialité des données des utilisateurs, ouvrant ainsi la voie à un avenir sûr et transformateur pour les technologies d‘IA générative.

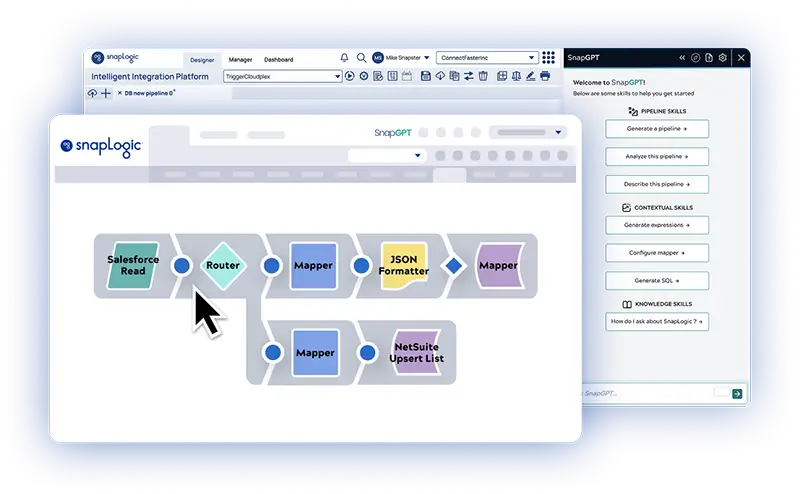

En savoir plus sur les normes de sécurité et de conformité de SnapLogic, pour aider les entreprises à intégrer les données et l‘IA, et à innover en toute confiance.