Dans un monde où la collaboration numérique conditionne la réussite des entreprises, les API font figure de héros méconnus. Mais que se passe-t-il lorsque ces canaux vitaux deviennent la cible de cybermenaces ? Découvrez comment des API non sécurisées peuvent être le talon d‘Achille de votre stratégie numérique et apprenez à les protéger contre les nouveaux cyberdangers.

Alors que nous nous enfonçons dans les complexités de la gestion des API, il est essentiel de commencer par les fondamentaux. Un aspect clé est la compréhension du concept de base de la sécurité des API. Qu‘est-ce que la sécurité des API ?

Qu‘est-ce que la sécurité des API ?

La sécurité des API est un aspect crucial de la sécurité des applications web et des applications, qui implique la protection des interfaces de programmation d‘applications (API) contre les vulnérabilités telles que l‘injection SQL, les attaques DDoS et les autorisations non respectées au niveau de l‘objet. Cette pratique est essentielle pour maintenir l‘intégrité et la confidentialité des données sensibles transférées via les appels API. Une sécurité efficace des API intègre des stratégies telles qu‘une authentification solide, la limitation du débit et le cryptage(SSL/TLS) pour se prémunir contre les risques de sécurité.

Les API, qui servent de passerelles pour l‘échange de données dans les applications, les appareils IoT et les microservices, nécessitent des mesures de contrôle d‘accès vigilantes comme OAuth et la validation des demandes d‘API. Des tests de sécurité réguliers, l‘adhésion au top 10 de la sécurité des API de l‘OWASP et le déploiement de mesures telles que le WAF (Web Application Firewall) et les passerelles API sont essentiels pour prévenir les violations de données et sécuriser les points d‘extrémité des API.

En approfondissant les meilleures pratiques en matière de sécurité des API, nous verrons comment sécuriser les API REST, gérer le trafic des API et remédier aux vulnérabilités en matière de sécurité, en garantissant une protection contre les types d‘attaques, notamment l‘exposition excessive des données, les scripts et les menaces automatisées. Comprendre la sécurité des API est crucial pour les développeurs, les équipes de sécurité et les fournisseurs dans le paysage évolutif de la gestion des API et du DevOps.

Pourquoi la sécurité des API est-elle importante ?

La sécurité des API est cruciale car elles constituent l‘épine dorsale de la communication numérique moderne entre les applications, permettant l‘échange de données et le partage de fonctionnalités. Les API, souvent accessibles au public, sont des cibles privilégiées pour les attaques telles que les dénis de service, les dénis de service distribués (DDoS) et les vulnérabilités liées à l‘affectation de masse. Une sécurité efficace des API protège les systèmes dorsaux et les données sensibles contre les accès non autorisés et les utilisations abusives. Elle garantit l‘intégrité des données et la fiabilité des services, en évitant les interruptions pouvant résulter d‘attaques. En mettant en œuvre des mesures telles que l‘autorisation au niveau de la fonction, la sécurité de la couche transport (TLS) et des stratégies de protection des API, les organisations peuvent protéger leurs actifs numériques et maintenir la confiance de leurs utilisateurs.

En quoi la sécurité des API diffère-t-elle de la sécurité générale des applications ?

La sécurité des API diffère de la sécurité générale des applications par son objectif et ses méthodes. Alors que la sécurité des applications couvre globalement tous les aspects de la protection d‘une application contre les menaces, la sécurité des API traite spécifiquement des problèmes au niveau de l‘API, y compris le traitement des formats de données JSON et XML. Elle implique la sécurisation du canal de communication, souvent à l‘aide de protocoles tels que SOAP (Simple Object Access Protocol) et GraphQL, et la gestion des vulnérabilités spécifiques à l‘API. La sécurité des API nécessite également la gestion d‘identifiants et de clés uniques, la garantie d‘une authentification et d‘une autorisation sécurisées au niveau de la passerelle API, et la prise en compte des menaces spécifiques aux API identifiées par des normes telles que le Top 10 de l‘OWASP pour la sécurité des API.

Les 10 principales menaces pesant sur les API

L‘Open Web Application Security Project (OWASP) dresse la liste des dix principales menaces liées aux API que les entreprises doivent connaître pour renforcer leur sécurité. Ces menaces sont les suivantes

- Attaques par injection : Injection de code malveillant par le biais d‘API utilisant JSON, XML ou d‘autres formats de données.

- Authentification défaillante : Faiblesses des mécanismes d‘authentification entraînant un accès non autorisé.

- Exposition aux données sensibles : protection inadéquate entraînant l‘accès à des données sensibles.

- Entités externes XML (XXE) : Attaques visant des processeurs XML mal configurés.

- Contrôle d‘accès défaillant : Ne pas restreindre correctement l‘accès aux différents points de terminaison de l‘API.

- Mauvaises configurations de sécurité : Défauts de configuration courants qui exposent les API à des attaques.

- Affectation en masse : Exploitation des API par l‘affectation en masse de champs de données qui ne sont pas destinés à être exposés.

- Problèmes de validation des données : L‘absence de validation correcte des données est à l‘origine de diverses attaques.

- Gestion inadéquate des actifs : Suivi et sécurisation inefficaces des API et des points d‘accès.

Insuffisance de la journalisation et de la surveillance : Ne pas détecter les violations et ne pas y répondre rapidement.

Pour faire face à ces menaces, il est nécessaire d'adopter une approche globale de la sécurité des API, englobant la sécurité des services Web, la sécurité de la couche transport, ainsi que la surveillance et la mise à jour régulières des mesures de sécurité.

Alors que nous approfondissons les nuances de la sécurité des API, il est important de comprendre le double rôle qu‘elles jouent en facilitant la collaboration et en présentant des risques pour la sécurité. La section suivante explore cette dynamique en profondeur.

Les API : L‘épée à double tranchant de la collaboration et des risques de sécurité

Les API sont des vecteurs essentiels permettant aux organisations de collaborer en interne, au sein des départements, et en externe, avec les clients et les partenaires, et constituent de fait l‘épine dorsale des API web modernes. Elles jouent également un rôle essentiel dans l‘intégration des applications, en particulier avec les API tierces créées par des partenaires ou des entités publiques. Cependant, une enquête récente a révélé une vulnérabilité importante : un grand pourcentage d‘API internes et jusqu‘à 25 % d‘API tierces ne sont pas gérées, ce qui les expose à divers risques et vulnérabilités en matière de sécurité des API. Cette négligence dans la gestion des API peut avoir de graves conséquences, telles que le vol de données, les pertes financières, la perte de propriété intellectuelle et l‘atteinte à la réputation, car les API non sécurisées constituent une partie importante de la surface d‘attaque pour les pirates informatiques.

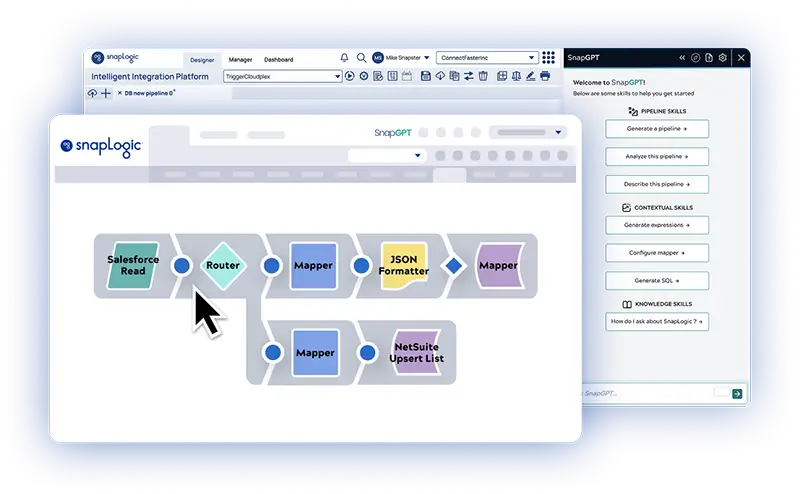

La sécurisation de vos API, qui implique des stratégies telles que la mise en œuvre de protocoles d‘authentification robustes, la limitation du débit pour gérer le trafic des API et la résolution des vulnérabilités des API, est en fait une tâche relativement simple avec les bons outils et les bonnes approches. La solution SnapLogic API Management, intégrée à un iPaaS de premier plan plateforme, permet aux entreprises de gérer et de gouverner efficacement les API internes et externes. Ce billet se penchera sur les différentes politiques de sécurité proposées par la solution SnapLogic API Management, allant de l‘authentificateur anonyme, plus ouvert, à l‘authentificateur OAuth2, plus strict, et sur la manière dont elles peuvent contribuer à atténuer les erreurs de configuration de la sécurité et d‘autres menaces de sécurité.

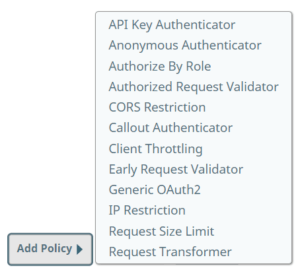

Pour un aperçu détaillé des différents types de politiques disponibles pour l‘application sur la passerelle API SnapLogic, reportez-vous à la figure 1 ci-dessous. En outre, dans le contexte plus large de la sécurité et de la gestion des API, il est essentiel de comprendre l‘importance d‘une architecture de passerelle API appropriée pour sécuriser les API et les avantages d‘une gestion efficace du trafic API.

Politiques de contrôle d‘accès à la gestion de l‘API SnapLogic

Voici une liste de 12 politiques de contrôle d‘accès que vous pouvez utiliser avec la solution SnapLogic API Management pour garantir une sécurité robuste des applications et gérer efficacement le trafic API.

1 - Authentificateur anonyme

La politique d'authentificateur anonyme permet un accès ouvert à votre API, ce qui est courant pour l'accès en lecture seule ou l'exposition de données publiques. Cette politique est activée lorsqu'une demande est faite sans méthode d'authentification spécifique, comme OAuth ou l'authentification de l'utilisateur. Pour équilibrer les risques de sécurité inhérents, il est recommandé de l'associer à une politique d'autorisation attribuant un rôle "anonyme", ce qui permet de remédier efficacement aux vulnérabilités potentielles de l'API. En outre, l'intégration de cette politique à un mécanisme d'étranglement est essentielle pour prévenir les attaques DDoS et l'exposition excessive des données en contrôlant le taux des demandes d'API. La surveillance de l'adresse IP du client est également essentielle pour gérer l'accès et l'utilisation au niveau de la passerelle API.

2 - Autoriser par rôle

La politique Autoriser par rôle renforce la sécurité en autorisant les demandes d‘API en fonction du rôle du client, un aspect clé du contrôle d‘accès. Cette politique, activée après l‘authentification, est essentielle pour sécuriser les informations sensibles et les fonctions d‘exécution. Elle minimise la surface d‘attaque et réduit le risque de mauvaise configuration de la sécurité en spécifiant les rôles, ce qui permet aux créateurs d‘API d‘ajuster finement les niveaux d‘accès pour les différentes parties de l‘API. Cette politique est particulièrement importante pour gérer les différents types d‘appels à l‘API, tels que GET ou POST, en veillant à ce que seules les demandes dûment authentifiées accèdent aux données ou aux fonctionnalités sensibles.

Les politiques Anonyomous Authenticator et Autorize by Role sont cruciales pour gérer la sécurité des points d'extrémité des API dans le cadre de SnapLogic API Management, contribuant ainsi à une stratégie complète de protection des données et des applications sensibles contre les diverses attaques et menaces de sécurité liées aux API. Pour en savoir plus sur la mise en œuvre d'une stratégie API solide et comprendre sa valeur dans la construction d'un écosystème numérique, lisez plus sur les API et la stratégie d'entreprise.

3 - Politique d‘authentification de la clé API

La politique d‘authentification de la clé API est une méthode courante de sécurisation des API, garantissant que les clients sont authentifiés à l‘aide d‘une clé API unique pour invoquer l‘API. Cette clé est transmise sous forme d‘en-tête ou de paramètre de requête à la passerelle API, ce qui renforce la sécurité et contrôle l‘accès. Les consommateurs d‘API peuvent gérer ces clés, y compris les obtenir et les renouveler, par l‘intermédiaire du portail des développeurs d‘API, qui joue un rôle crucial dans le maintien de la sécurité de l‘API et la gestion du trafic de l‘API.

4 - Politiques du validateur de requêtes autorisées/précoces

Ces politiques jouent un rôle essentiel dans la validation générique des requêtes de l‘API. Le validateur de requêtes anticipées intervient avant l‘authentification et le validateur de requêtes autorisées après l‘autorisation. En validant les demandes à un stade précoce, ces politiques permettent d‘éviter les coûts d‘exécution inutiles du pipeline en cas de demandes non valides, ce qui contribue à une gestion efficace du trafic de l‘API et à une réduction de la surface d‘attaque pour les menaces de sécurité potentielles.

5 – Politique d'authentification par appel externe

La politique d'authentification par appel externe offre une grande flexibilité aux développeurs d'API. S'il existe déjà un service REST pour l'authentification des utilisateurs, la passerelle API peut authentifier les utilisateurs en appelant ce service externe. Cette approche multicouche de la sécurité est essentielle pour protéger les API contre diverses menaces, notamment les accès non autorisés et les erreurs de configuration de sécurité.

Après cette section, la figure 3 illustre la configuration d‘une politique générique OAuth2 avec GitHub comme fournisseur OAuth2, démontrant l‘application pratique de ces politiques de sécurité dans un scénario réel.

6 - Politique générique OAuth2

La politique générique OAuth2 est de plus en plus reconnue comme une norme d‘authentification solide dans le paysage des API. Elle s‘appuie sur un fournisseur OAuth2 pour authentifier les clients et les rediriger pour compléter le flux d‘authentification. Dès réception du jeton d‘accès, la passerelle API obtient un identifiant et un rôle attribué à l‘utilisateur, ce qui garantit un contrôle d‘accès sécurisé et basé sur les rôles et protège les données sensibles contre les accès non autorisés.

7 - Politique d‘authentification des clients OAuth2.0

La politique d‘authentification des clients OAuth2.0 utilise les informations d‘identification existantes de votre environnement OAuth2.0 pour l‘authentification des utilisateurs. Idéale pour les interactions machine-machine, cette politique est essentielle dans les scénarios où l‘authentification au niveau de l‘utilisateur n‘est pas nécessaire, réduisant ainsi la complexité des processus d‘authentification et garantissant l‘intégrité des appels API automatisés.

8 - Politique de restriction IP

La politique de restriction IP, essentielle pour le contrôle et la surveillance du trafic API, limite l‘accès en fonction de l‘adresse IP du client. Particulièrement utile pour l‘utilisation interne de l‘API au sein d‘une organisation, cette politique permet d‘atténuer le risque de requêtes excessives provenant de sources non autorisées, jouant ainsi un rôle essentiel dans la défense contre les attaques DDoS et les tentatives d‘accès non autorisé.

9 - Politique de limitation de la taille des requêtes

Cette politique limite la taille des charges utiles envoyées à la passerelle API, en veillant à ce que les requêtes dépassant un seuil prédéterminé soient automatiquement rejetées. En limitant la taille des demandes, cette politique contribue à prévenir les failles de sécurité telles que les attaques par débordement de mémoire tampon et à assurer une gestion efficace du trafic de l‘API.

10 - Politique de restriction CORS (Cross-Origin Resource Sharing)

La politique de restriction CORS permet aux développeurs d‘API de spécifier des en-têtes appropriés pour les requêtes inter-domaines, afin de s‘assurer qu‘elles ne sont pas bloquées par les navigateurs. Cela est essentiel pour maintenir la fonctionnalité et la sécurité des applications web qui s‘appuient sur des API de différents domaines.

11 - Client Throttling Policy

Cette politique limite le nombre d‘appels API qu‘un consommateur peut effectuer dans un délai donné, en rejetant les demandes qui dépassent la limite fixée. Ce type d‘accès mesuré est essentiel pour gérer le trafic de l‘API, empêcher la surcharge de la passerelle de l‘API et maintenir des niveaux de service optimaux pour tous les consommateurs de l‘API.

12 - Politique de transformation des requêtes

La politique de transformation des requêtes permet aux développeurs d‘API de modifier les requêtes avant qu‘elles ne se poursuivent. Il s‘agit notamment d‘ajouter, de remplacer ou de supprimer des parties de l‘en-tête dans des conditions spécifiques, ce qui permet d‘améliorer la flexibilité et la sécurité des interactions avec l‘API.

Optimiser la sécurité des API avec SnapLogic

La solution SnapLogic API Management offre une fonction robuste de hiérarchisation des politiques, essentielle pour créer un écosystème d‘API sécurisé et flexible. Les politiques peuvent être appliquées méticuleusement à différents niveaux - du niveau organisationnel jusqu‘aux versions individuelles des API, ce qui facilite le contrôle granulaire de la sécurité des API. Cette flexibilité permet aux administrateurs d‘API de mettre en œuvre des mesures de sécurité fondamentales telles que la limitation du débit et les restrictions d‘IP pour toutes les API au sein d‘une organisation ou d‘un projet. Par exemple, une politique globale de limitation des clients joue un rôle crucial dans la prévention des attaques DDoS en garantissant qu‘aucun consommateur d‘API ne peut submerger le Snaplex avec des demandes d‘API excessives.

En outre, la possibilité de différencier les politiques entre les différentes versions d‘API permet de personnaliser la sécurité des applications, ce qui améliore à la fois la couche de gouvernance et l‘expérience de l‘utilisateur. Cette approche est particulièrement efficace pour gérer le cycle de vie des API, en veillant à ce que chaque version respecte les normes de sécurité les plus récentes et les meilleures pratiques, telles que les lignes directrices de l‘OWASP pour la sécurité des applications web et la prévention des vulnérabilités telles que l‘injection SQL et les atteintes à la protection des données.

Nous espérons que cette vue d‘ensemble a éclairé la gamme de politiques de sécurité disponibles dans la solution SnapLogic API Management, conçue pour protéger les données sensibles, gérer le trafic API et atténuer les risques de sécurité. Ces politiques, notamment l‘authentification OAuth, le chiffrement SSL/TLS et la gestion des clés API, sont essentielles pour protéger vos applications web, vos appareils IoT et vos API REST contre un ensemble de menaces de sécurité en constante évolution.

Restez à l‘écoute pour en savoir plus sur la façon dont notre solution de gestion des API peut permettre aux développeurs et aux consommateurs d‘API de mettre efficacement des produits API sur le marché, en tirant parti de l‘automatisation, du traitement des données en temps réel et des appels d‘API sécurisés. Si vous êtes impatient de voir ces fonctionnalités en action et de comprendre comment elles peuvent améliorer votre stratégie API, en particulier dans un environnement DevOps, nous vous invitons à demander une démonstration de notre solution de gestion des API dès aujourd‘hui. Découvrez directement comment SnapLogic peut renforcer vos API contre le paysage complexe des défis de sécurité des API.