Continuando la mia serie sul piano di controllo dell'IA, nella Parte 1, Il middleware è il nuovo piano di controllo per l'IA, ho spiegato perché il Model Context Protocol (MCP) rappresenta un cambiamento così fondamentale nell'architettura aziendale. L'MCP riduce la distanza tra intenzione e azione fornendo ai modelli di IA un modo standardizzato per individuare e richiamare strumenti in tutti i sistemi.

Nella Parte 2, Come si presenta un vero piano di controllo AI (e come costruirne uno prima che MCP Sprawl si sviluppi autonomamente), ho approfondito il motivo per cui l'MCP da solo non costituisce un piano di controllo. L'MCP risolve il problema "N×M" di collegare i modelli agli strumenti, ma non definisce come le azioni vengono governate, monitorate o limitate una volta che gli agenti operano in produzione.

Questo post parte da queste premesse per affrontare la domanda successiva: come gestiscono effettivamente le aziende il piano di controllo dell'IA? Il rischio non è che l'MCP fallisca, ma che l'MCP abbia successo mentre l'azienda non adatta il proprio modello operativo. L'MCP si sta evolvendo in un'infrastruttura sotto l'egida dell'Agentic AI Foundation (AAIF) della Linux Foundation, rendendo questo momento cruciale per passare dalla sperimentazione all'autonomia governata e di livello produttivo.

Prima le capacità, poi gli strumenti

Un modello comune nell'adozione iniziale dell'MCP consiste nell'esporre direttamente tutto ciò che appartiene al team come strumento: script, query, flussi di lavoro o microservizi. Questo approccio accelera i progressi iniziali, ma crea frammentazione perché espone i meccanismi piuttosto che il significato aziendale. Gli strumenti descrivono ciò che può essere chiamato; le aziende si preoccupano di ciò che dovrebbe accadere.

Il piano di controllo dell'IA dovrebbe esporre funzionalità che rappresentano risultati aziendali che siete disposti a sostenere. Una funzionalità non è "aggiornare il record del cliente" o "applicare uno sconto". È "risolvere un problema di fatturazione" con sequenze definite, tentativi ripetuti, gate di approvazione e registrazione di audit integrata.

Questo passaggio dagli strumenti alle funzionalità è un prerequisito per un'esecuzione coordinata e controllata: garantisce che gli agenti richiamino azioni di alto livello e prevedibili, anziché mettere insieme operazioni atomiche in modi imprevedibili.

Considerare le capacità come prodotti significa che devono avere una proprietà, contratti chiari, comportamenti osservabili, versioni e piani di rollback. È qui che l'integrazione diventa infrastruttura di esecuzione: ciò che prima era solo un sistema di tubature ora ha il peso semantico della logica aziendale supportata da governance e tracciabilità.

Definizione dell'ambito di applicazione delle politiche

Una volta che le funzionalità diventano l'unità di esecuzione, la domanda successiva è dove vengono applicate le misure di sicurezza. In un sistema attivo, decentralizzare l'applicazione delle politiche porta a frammentazione e risultati incoerenti.

Un modello operativo pragmatico adottato dalle imprese è:

- Gli agenti decidono l'intento, interpretando gli obiettivi dell'utente in attività strutturate.

- Il piano di controllo applica le politiche, determinando quali azioni sono consentite, in quali condizioni e con quali approvazioni.

- I flussi di lavoro vengono eseguiti in modo deterministico secondo modelli prestabiliti, non secondo sequenze ad hoc.

- I sistemi di registrazione rimangono stabili e prevedibili, con l'esecuzione limitata a percorsi controllati.

Ciò garantisce che gli agenti non chiamino mai direttamente sistemi come Salesforce o endpoint di fatturazione. L'unico percorso affidabile in produzione è attraverso una funzionalità controllata che applica le politiche aziendali per impostazione predefinita.

Quando l'applicazione delle politiche può essere aggirata, alla fine lo sarà, compromettendo l'affidabilità operativa.

Gestisci l'autonomia con livelli di esecuzione

Un piano di controllo deve anche definire come viene scalata l'autonomia. Non tutte le azioni comportano lo stesso rischio. Le aziende traggono vantaggio dall'organizzazione delle operazioni in livelli che riflettono il raggio d'azione e le esigenze di governance.

Una struttura a livelli comune include:

- Operazioni di contesto in sola lettura, come la ricerca e il recupero dei metadati

- Azioni reversibili come la creazione di ticket o bozze di documenti, che richiedono un livello base di osservabilità

- Modifiche alla produzione quali implementazioni, concessioni di accesso, rimborsi o sconti, che richiedono verifiche e approvazioni delle politiche

- Le azioni irreversibili o regolamentate, come la cancellazione dei dati o le esportazioni sensibili, richiedono approvazioni rigorose e tracciabilità dei controlli.

MCP fornisce l'autorizzazione a livello di trasporto, ma non definisce queste politiche aziendali. I livelli di esecuzione rendono le politiche esplicite e applicabili in fase di esecuzione.

Organizzazione del team del piano di controllo

Dove risiede la governance? Le aziende di successo trattano il piano di controllo come una funzione della piattaforma piuttosto che come un progetto. Questo team non sviluppa tutte le funzionalità, non centralizza tutta la logica aziendale e non diventa una coda per le richieste. Il suo mandato comprende invece:

- Pubblicazione e manutenzione del catalogo delle funzionalità con chiara attribuzione della proprietà, gestione delle versioni e documentazione.

- Definizione delle primitive di applicazione delle politiche quali identità, ambiti, approvazioni e processi di audit.

- Garantire l'esecuzione di garanzie quali idempienza, riprovazioni e azioni compensative.

- Fornire osservabilità con tracce end-to-end che rispondono alle domande su cosa è successo, perché e con quale impatto.

- Certificazione delle capacità per diversi livelli di esecuzione in base ai requisiti di governance

Considerate questa funzione come la costruzione di strade asfaltate, non di posti di blocco recintati: i team possono muoversi rapidamente lungo percorsi sicuri e regolamentati senza creare attriti per ogni azione.

Un ciclo di vita delle capacità disciplinato

La maggior parte dei guasti sistemici nei sistemi autonomi non deriva da cattive intenzioni. Derivano da decisioni locali ragionevoli che si aggravano perché non esiste un processo coerente che guidi l'evoluzione delle capacità.

Un ciclo di vita disciplinato delle funzionalità garantisce che queste ultime vengano introdotte, testate e scalate con trasparenza e controllo:

- Le funzionalità iniziano con una proposta che definisce l'intento, il livello, i sistemi a valle e le classi di dati coinvolte.

- In una fase di certificazione sandbox, i team riproducono scenari storici e documentano le modalità di guasto.

- Il rilascio limitato comporta un'implementazione circoscritta per unità aziendale, regione o set di dati.

- Durante la promozione, gli aggiornamenti di livello richiedono controlli più rigorosi in materia di politiche, approvazioni e registrazione.

- La convalida continua garantisce che i risultati rimangano stabili nel tempo, con il rilevamento delle derive e i test di regressione su prompt e comportamenti.

Questo ciclo di vita garantisce chiarezza in ogni fase, impedendo che scelte ragionevoli si trasformino in rischi a livello aziendale.

Metriche di successo che contano

I primi programmi di IA misurano l'attività: quanti strumenti sono stati esposti, quanti compiti sono stati completati dagli agenti o il tempo stimato risparmiato. Queste metriche sono semplici ma fuorvianti. Nella produzione, il successo viene misurato dai risultati controllati che indicano se il piano di controllo funziona come previsto.

Gli indicatori chiave includono:

- Percentuale delle azioni degli agenti gestite tramite funzionalità regolamentate

- Conformità alle norme di approvazione per operazioni di livello superiore

- Tempo medio necessario per spiegare un risultato tra sistemi e attori

- Modifica dei tassi di errore derivanti dagli aggiornamenti delle funzionalità

- Impatti sul sistema a valle, quali biglietti, rimborsi o modifiche di accesso

- Tassi di automazione adeguati al rischio, che misurano l'autonomia in base a una governance a più livelli piuttosto che al volume grezzo

Questi parametri indicano se l'autonomia è sicura, responsabile e prevedibile, piuttosto che semplicemente attiva.

Percorsi di guasto sicuri

Quando gli agenti incontrano un fallimento, il loro istinto è spesso quello di provare alternative. Questa improvvisazione può essere utile durante l'esplorazione, ma è pericolosa nella produzione. Un comportamento di ripiego illimitato porta ad azioni duplicate, aggiornamenti parziali e stati incoerenti.

Una semplice regola operativa aiuta a contenere questo rischio: se un'azione di livello 2 o 3 non può essere completata tramite una funzionalità controllata, l'esecuzione deve passare a un flusso di lavoro umano instradato. Gli agenti non devono tentare percorsi alternativi con strumenti propri. Questa regola è una decisione politica, non una limitazione tecnica, e garantisce che l'autonomia rimanga affidabile e responsabile.

Riacquistare il controllo mentre l'adozione dell'MCP accelera

Con la diffusione dell'adozione dell'MCP, l'autonomia può superare la governance se non viene controllata. Alcuni passi decisivi aiutano a ripristinare il controllo:

- Bloccare la pubblicazione di strumenti grezzi come endpoint di produzione per impedire che funzionalità non controllate diventino percorsi di fatto.

- Creare un catalogo delle funzionalità con proprietà, livello e versione per garantire la visibilità a livello aziendale.

- Seleziona un flusso di lavoro Tier 2 ad alto impatto e implementalo end-to-end nel modello governato. Questo diventa un esempio da seguire: una strada asfaltata che i team possono percorrere.

Una volta messi in atto questi elementi, le organizzazioni possono trasformare lo slancio dell'adozione dell'MCP in un'esecuzione strutturata e prevedibile, anziché in una diffusione incontrollata.

MCP è un connettore, non il piano di controllo

È fondamentale comprendere che MCP non è il piano di controllo stesso. MCP è uno standard di connettività che consente l'individuazione e l'attivazione delle funzionalità. Non impone la governance, non garantisce l'esecuzione sicura né fornisce responsabilità.

Il piano di controllo AI è il sistema che determina quali azioni sono consentite, in quali condizioni, con quale visibilità e con quale supervisione. Senza di esso, le organizzazioni rischiano il decentramento, limiti operativi e una centralizzazione reattiva dopo gli incidenti. Il piano di controllo evita questo ciclo, trasformando MCP da un abilitatore tecnico a una base operativa affidabile.

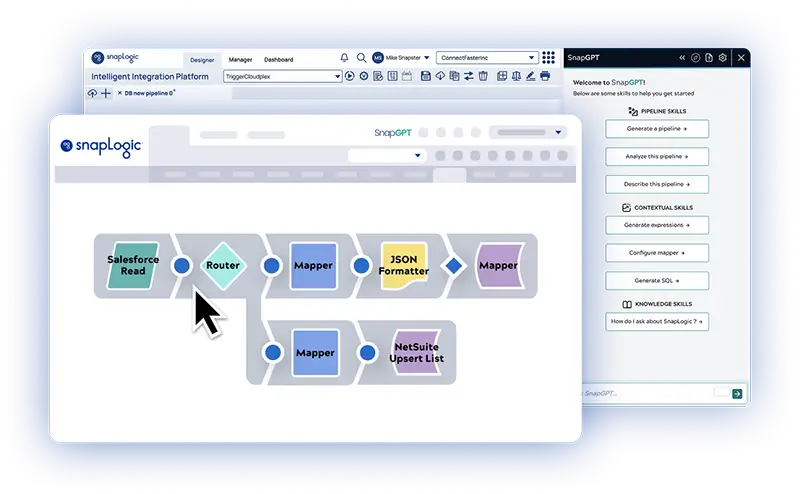

La fiducia è il vero premio

Le aziende hanno sempre faticato ad attuare cambiamenti in modo affidabile su tutti i sistemi, mantenendo al contempo governance, visibilità e scalabilità. SnapLogic è stato creato per risolvere queste sfide e tale fondamento si estende naturalmente al piano di controllo dell'IA. La piattaforma offre funzionalità anziché script, applicazione delle policy in fase di esecuzione, orchestrazione deterministica, osservabilità end-to-end e supervisione umana dove necessario.

In un'azienda basata sull'intelligenza artificiale, l'autonomia non è la parte difficile. Lo è invece la fiducia. Le organizzazioni che avranno successo non saranno quelle con il maggior numero di agenti o strumenti, ma quelle che creeranno un livello operativo su cui poter contare per trasformare l'intelligenza in azioni sicure e prevedibili.

Gestire il piano di controllo dell'IA significa creare un sistema in cui l'azione autonoma sia affidabile, responsabile e scalabile, passando dalla sperimentazione all'eccellenza operativa. Per compiere il passo successivo verso un piano di controllo dell'IA governato e di livello produttivo, prenota oggi stesso una demo con SnapLogic.

Esplora la serie dedicata al piano di controllo dell'IA

Parte 1: Il middleware è il nuovo piano di controllo per l'IA

Scopri come l'MCP ridefinisce l'architettura aziendale e riduce la distanza tra intenzione e azione.

Parte 2: Come si presenta un vero piano di controllo AI prima che si verifichi una proliferazione di MCP

Scopri le primitive di esecuzione, la governance e la supervisione che garantiscono il funzionamento sicuro e prevedibile dei sistemi autonomi.

Parte 3: Come gestire il piano di controllo dell'IA senza trasformare l'autonomia in caos

Questo post fornisce un modello operativo pratico per scalare gli agenti IA, gestire i rischi e creare fiducia nella produzione.

Parte 4: Rendere visibile la fiducia: le basi per la scala agentica

Come costruire una struttura di fiducia attraverso capacità, registrazioni delle decisioni verificabili e controlli a più livelli per governare in modo sicuro gli agenti AI nell'azienda.

Parte 5: Il motore di governance: come le imprese mantengono il controllo sull'IA agentica

Esplora la creazione di un sistema di governance scalabile e di un catalogo di funzionalità per mantenere il controllo, la verificabilità e la durata degli agenti IA autonomi.

Parte 6: L'implementazione aziendale: esecuzione ibrida e percorso verso l'IA operativa

Comprendere il percorso di migrazione e il modello architetturale della governance centralizzata con esecuzione distribuita per ottenere l'IA operativa in ambienti aziendali ibridi.