Abbiamo ora definito il progetto architettonico (Parti 1 e 2), il modello operativo (Parte 3) e il principio fondamentale di contenimento della variabilità (Parte 4). La prossima sfida è di natura organizzativa: garantire che la velocità e l'autonomia degli agenti non portino a una perdita di controllo, a un'esplosione dei rischi o a un incidente di produzione autoinflitto. L'intelligenza senza coordinamento è instabile.

Questa parte della conversazione riguarda la creazione di un sistema di governance scalabile che codifichi ciò che è "consentito eseguire", rendendo il percorso di minor resistenza il percorso di maggiore sicurezza e verificabilità. È il livello della piattaforma che trasforma l'entusiasmo degli agenti in durata aziendale.

L'arco autodistruttivo dell'espansione degli agenti

A questo punto, abbiamo stabilito che il passaggio dall'IA come consulente all'IA come attore cambia radicalmente la vostra architettura. Ma questo comporta una conseguenza prevedibile e pericolosa.

Ogni programma di agenti che ottiene un successo iniziale segue questo percorso comune e autodistruttivo:

- Un unico team fornisce un utile flusso di lavoro automatizzato

- Altri team copiano lo strumento o l'integrazione sottostante

- All'interno dell'organizzazione emerge un mercato per questi strumenti.

- Tutti si affrettano a pubblicare strumenti MCP

- Le capacità duplicate (con lievi variazioni) si moltiplicano in modo esponenziale

- Le credenziali e gli ambiti di accesso diventano frammentati e disordinati

- Le chiamate incontrollate agli strumenti aumentano vertiginosamente, gonfiando i costi e il carico di lavoro.

- La proprietà e la responsabilità dell'esecuzione sono poco chiare

- Il primo incidente grave si verifica a causa di un'azione incontrollata.

- L'organizzazione reagisce bloccando tutto, mettendo in stallo l'intero programma.

Questo arco non è una caratteristica dell'IA, ma il risultato inevitabile di un'esecuzione scalabile senza un modello operativo. L'azienda non ha bisogno di più strumenti, ma di una governance progettata per essere scalabile. Ha bisogno di una piattaforma in cui fare la cosa giusta, sicura e verificabile sia più facile ed economico che fare la cosa sbagliata.

Inizia dal sistema centrale di registrazione: il catalogo delle capacità

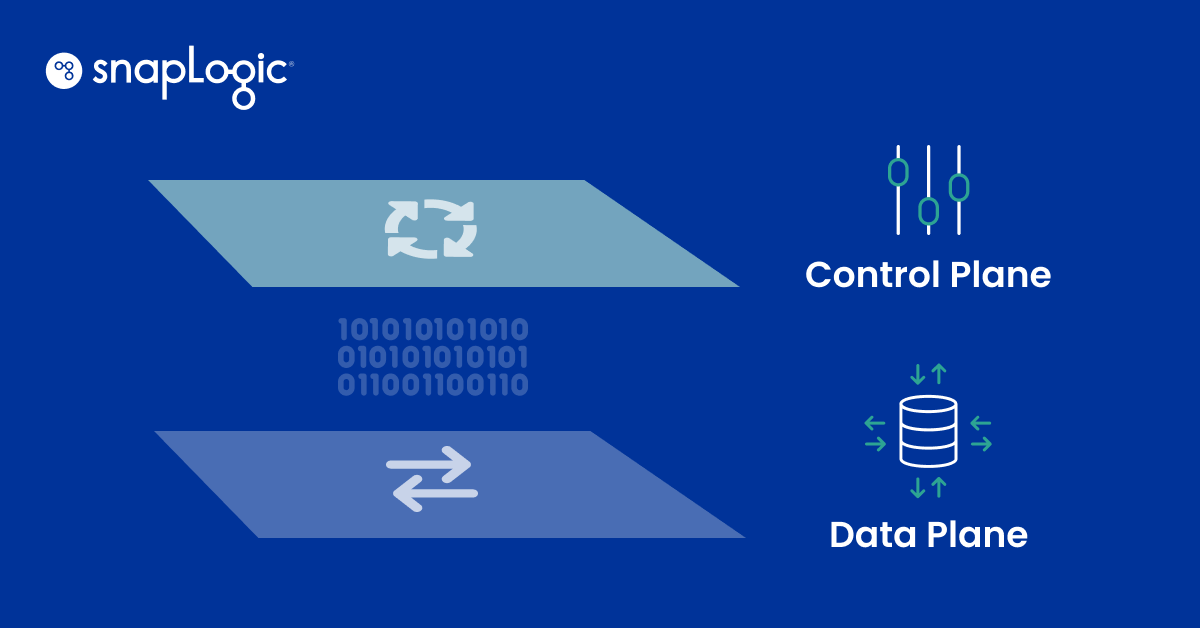

Se non disponete di un catalogo delle funzionalità, non avete un piano di controllo, ma solo una serie di integrazioni non coordinate. Questo catalogo deve essere il sistema di registrazione dinamico per tutte le "esecuzioni consentite".

È il modo in cui rispondi alle domande più importanti: "Abbiamo già questo prodotto?" e "È sicuro da usare?"

Un catalogo di livello produttivo deve applicare i seguenti metadati:

- Nome della funzionalità e intento aziendale: ciò che l'azienda ritiene stia accadendo (ad esempio, "ProvisionAccess"), non l'API tecnica chiamata.

- Team proprietario e turni di reperibilità: responsabilità chiara e obbligatoria per la manutenzione e i guasti

- Livello (0–3): la designazione del livello di rischio che regola l'applicazione della politica

- Sistemi e classi di dati interessati: definizione esplicita del raggio d'azione dell'esecuzione (ad esempio, ERP, PII, dati regolamentati).

- Versione e data di obsolescenza (obbligatoria): garantire che l'ecosistema passi ai nuovi standard e sia privo di rischi legati al legacy.

- Politica di approvazione e soglie: definizione dei casi in cui è richiesta la supervisione umana

- SLO e collegamenti di osservabilità: collegare la capacità alla sua realtà operativa

Il modello a livelli per la certificazione

Il modello binario "sperimentale vs. produzione" fallisce immediatamente con gli agenti perché il rischio non è binario. Il piano di controllo deve applicare un modello di certificazione a più livelli allineato al potenziale raggio d'azione:

- Livello 0 (contesto sicuro): recupero in sola lettura, sintesi, mascheramento rigoroso e convalida dell'output (alta velocità, basso rischio)

- Livello 1 (reversibile): azioni limitate e flussi di lavoro deterministici con tracciabilità completa e chiara. (Azioni che possono essere annullate o compensate.)

- Livello 2 (impatto elevato): modifiche finanziarie, relative all'identità o alla produzione; richiede approvazioni centralizzate, autenticazione rafforzata, piani di rollback e registrazioni delle decisioni immutabili.

- Livello 3 (regolamentato/irreversibile): cancellazioni, terminazioni o esportazione di set di dati regolamentati; richiede separazione dei compiti, test di riproduzione e gestione delle modifiche rigorosa.

La certificazione deve essere meccanica. I team devono conoscere i requisiti esatti per promuovere una capacità, garantendo che i controlli dei rischi siano applicati e non discussi.

FinOps: gestire i veri fattori determinanti della spesa

La sorpresa più grande nell'esecuzione agenziale è che il costo reale non è rappresentato dai token del modello, ma dalle ricadute operative di azioni non controllate. Il piano di controllo deve monitorare e intervenire sui veri fattori che determinano la spesa:

- Fan-out di strumenti/API: agenti non controllati che effettuano chiamate multiple e sovrapposte a valle per un singolo intento.

- Ripetizioni e timeout: è necessario monitorare il fattore di amplificazione delle ripetizioni, poiché ripetizioni illimitate durante un'interruzione possono causare un aumento dei costi e sovraccaricare i sistemi di registrazione.

- Carico di lavoro per la revisione umana: il costo delle approvazioni, delle eccezioni e delle escalation, che può superare il costo dell'automazione stessa.

La governance gestisce il piano di controllo dell'IA attraverso metriche chiave, quali il costo per azione governata e il costo per risultato positivo. Protegge il budget dalla volatilità dell'esecuzione implementando limiti di spesa e restrizioni basati sul livello di capacità.

Catena di approvvigionamento delle azioni e applicazione

In un ecosistema di agenti, i server MCP e i fornitori di terze parti diventano superfici di esecuzione, modificando così i risultati. La regola deve essere: gli agenti non chiamano i fornitori, gli agenti chiamano le funzionalità.

La logica del fornitore si trova dietro il confine delle funzionalità, dove il piano di controllo applica i controlli di sicurezza e qualità:

- Convalida e schemi

- Politica e approvazioni

- Registrazione degli audit e modalità di guasto deterministiche

- Versioni e obsolescenza

Questo framework è alla base della regola d'oro del piano di controllo dell'IA: decentralizzare la creazione di capacità, centralizzare l'applicazione. La piccola piattaforma possiede gli standard di pubblicazione, le primitive di applicazione delle politiche, i gate di certificazione e i kill switch. Questo approccio garantisce la possibilità di contribuire evitando il caos.

Prenota oggi stesso una demo e inizia ad applicare una governance adeguata per la proliferazione degli agenti.

Esplora la serie dedicata al piano di controllo dell'IA

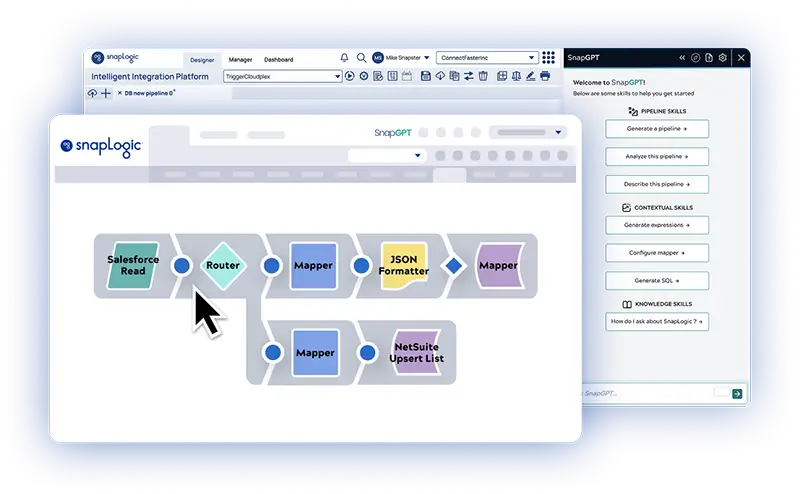

Parte 1: Il middleware è il nuovo piano di controllo per l'IA

Scopri come l'MCP ridefinisce l'architettura aziendale e riduce la distanza tra intenzione e azione.

Parte 2: Come si presenta un vero piano di controllo AI prima che si verifichi una proliferazione di MCP

Scopri le primitive di esecuzione, la governance e la supervisione che garantiscono il funzionamento sicuro e prevedibile dei sistemi autonomi.

Parte 3: Come gestire il piano di controllo dell'IA senza trasformare l'autonomia in caos

Questo post fornisce un modello operativo pratico per scalare gli agenti IA, gestire i rischi e creare fiducia nella produzione.

Parte 4: Rendere visibile la fiducia: le basi per la scala agentica

Come costruire una struttura di fiducia attraverso capacità, registrazioni delle decisioni verificabili e controlli a più livelli per governare in modo sicuro gli agenti AI nell'azienda.

Parte 5: Il motore di governance: come le imprese mantengono il controllo sull'IA agentica

Esplora la creazione di un sistema di governance scalabile e di un catalogo di funzionalità per mantenere il controllo, la verificabilità e la durata degli agenti IA autonomi.

Parte 6: L'implementazione aziendale: esecuzione ibrida e percorso verso l'IA operativa

Comprendere il percorso di migrazione e il modello architetturale della governance centralizzata con esecuzione distribuita per ottenere l'IA operativa in ambienti aziendali ibridi.